Technical Notes

テクニカルノーツ

Linux

-

2022.11.14

AIDEによる改ざんチェックをCentOS7で定期実行させる方法

みなさんこんにちは、初心者プログラマのユウです。 今回は前回の続きで、AIDEによる改ざんチェックをCentOS7で定期実行させる方法について書きます。 定期実行させるにはcronを利用します。(cronの読み方はクローン、クロン、クーロンです。これに関しては戦争が起こるのでここではcron表記しています。みなさんお好きなように読んでください。) cronは、ざっくり言うとLinuxで動いている常駐プログラム(デーモン)の1つです。 たとえば、深夜にファイルのバックアップをしたいとか、毎月1回アップデートの処理をしたいとか、今回のように毎日ファイルが改ざんされていないかどうかチェックしたいときなどに、ジョブを登録しておけば自動実行してくれる便利な機能です。ありがたい! さて、改ざんチェックを定期実行させるための大まかな流れとしては、 1.チェックコマンドを実行するシェルファイルを作る 2.そのシェルをcronで実行させる です。 早速やってみましょう。 1.チェックコマンドを実行するシェルファイルを作る 任意の場所にシェルファイルを作ります。 今回は/root/aideというディレクトリの中にaide_check.shというファイルを作ります。 # vi /root/aide/aide_check.sh 中身はこんなかんじ↓ #!/bin/sh LOGFILE=/var/log/aide/aide.log /usr/sbin/aide -C $LOGFILE チェックコマンドはaide -Cですが、シェルに書くときはプログラムの場所も指定してやらないと動かないことがあります。 プログラムの場所は環境によって異なりますので、ルートユーザーでwhichコマンドを使って調べてみましょう。 # which aide /usr/sbin/aide locateでも探せます。 # locate aide/etc/aide.conf (略) /root/aide /root/aide/aide_check.sh /usr/sbin/aide ←これ /usr/share/doc/aide-0.15.1 (略) さて、先ほどのシェルでは、改ざんチェックしたら/var/log/aide/aide.logというログファイルに出力するように指定しました。 シェルファイルを保存した後、実行してみます。 # sh /root/aide/aide_check.sh AIDE, version 0.15.1 ### All files match AIDE database. Looks okay! チェックコマンドが正常に動作すれば大丈夫です。 2.シェルをcronで実行させる 作成したシェルを定期実行させます。 まず、crontabファイルに設定を記述します。このファイルに書いたことをcronが実行してくれます。 #crontab -e #AIDE 47 10 * * * sh /root/aide/aide_check.sh /var/log/aide.testcheck.log 21; シェルが実行されたことを確認するために、/var/log/aide.testcheck.logにログを残す設定をしました。 crontabでの実行日時の書き方は、 分 時 日 月 曜日 コマンド です。 上記の書き方だと、毎日10時47分にsh /root/aide/aide_check.sh /var/log/aide.testcheck.log 21;が実行されます。 まず動作確認のため、現在の時間の2分後くらいの時間(ここでは10時47分)に設定してあります。 時間が過ぎるのを待ってから、自分で設定したログ(/var/log/aide.testcheck.log)を確認します。 # less /var/log/aide.testcheck.log AIDE, version 0.15.1 ### All files match AIDE database. Looks okay! ログが書き込まれているのが確認できれば正常です。 動作確認ができたら再びcrontabを編集します。 改ざんチェックを1時間おきに行う設定にします。 #crontab -e #AIDE 00 * * * * sh /root/aide/aide_check.sh /var/log/aide.testcheck.log 21; これで、毎日1時間おきにチェックコマンドが実行されます。 さてさて、これでチェックコマンドが自動実行されるようにはなりましたが、このままだと改ざんが検知されてもサーバに入ってログを確認しないと知ることができません。 これでは本末転倒ですので、改ざんが検知されたらメールでお知らせしてくれるようにシェルを書き換えましょう! メール通知設定をする ログに「Looks okay!」が出力されていないか、added、changed、removedのどれかが出力されていたら「改ざんされました」というメール通知をするようにシェルを書き換えます。 # vi /root/aide/aide_check.sh #!/bin/sh MAILTO=example@mail.co.jp,example.2@mail.co.jp ←宛先にするメールアドレスを記入します。コンマで区切れば複数指定できます。 LOGFILE=/var/log/aide/aide.log /usr/sbin/aide -C $LOGFILE if[ $(grep "Looks okay!" $LOGFILE | wc -l) -eq 0 -o $(egrep "added|changed|removed" $LOGFILE | wc -l) -eq 1 ]; thenecho "ファイルの改ざんが検出されました:$(egrep "added|changed|removed" $LOGFILE)" | /bin/mail -s "AIDE DETECTED CHANGES" -r "example-server(送信者名を指定できます。わかりやすいようにサーバ名を指定しました。)" $MAILTO fi exit 上書き保存した後、実際に監視対象フォルダに空のディレクトリを追加して、シェルを実行してみます。 #mkdir /監視対象ディレクトリ/aidetestdir シェルで指定したメールアドレスに改ざん通知が届けばOKです! ※先ほどテストのために作った空のディレクトリは忘れずに削除しておきましょう。 まとめ 今回はWebサイト改ざんの被害に遭ってもいち早く気付けるような仕組みを紹介しました。 改ざんされると、意図しない詐欺ページに誘導されたり、悪意のあるファイルが勝手にダウンロードされたりする危険性があります。 改ざんに気が付かず長期間放置することで被害は拡大します。 攻撃される前にブロックすることはもちろん大事ですが、攻撃されたときのことを考えて対策をしておくことも大切です。 セキュリティ対策をしていない、アップデートもしていないWebサイトを放置することは、家中の窓を開けて鍵をかけずに長期旅行に出かけているようなものです。もし、そういったサイトをお持ちの方は、被害が出る前にアップデートしたり、今回紹介したAIDEを入れたり、セキュリティソフトを入れたりしてはいかがでしょうか? 最後までご覧いただきありがとうございました。

-

2022.10.19

CentOS7のWebサーバにファイル改ざん検知ツールAIDEを導入する方法

みなさんこんにちは。初心者プログラマのユウです。初めてテクニカルノーツを書きます。何について書こうかな~どうしようかな~としばらく思案しました。 悩んでいる間に、ワン・エックス通信でWebサイトのセキュリティに関する内容をお伝えしていたり、実際にWeb改ざんの被害に遭われてしまったお客様がいらっしゃったりして、「他人ごとではないな」と私自身改めて思いました。 きっと同じような気持ちになってセキュリティについて考えた方も多いのではないかと思いましたので、改ざん検知ツール「AIDE」をCentOS7で動いているWebサーバに入れた時のことを復習がてら書いてみることにしました。 AIDE AIDE(Advanced Intrusion Detection Environment)は、ホストの構成等をデータベースに保存しておき、データベースに保存された状態と現在の状態を比較することで、ファイルやディレクトリの整合性をチェックするソフトウェアです。 AIDEを導入することで、ディレクトリやファイルが不正に改ざんされた場合(例えば設定ファイルが書き換えられたり、Webコンテンツが不正に追加・変更・削除された場合)に素早く対応でき、改ざんに気付かず被害が拡大、という事態を防ぐことができます。 今回の導入環境はCentOS7ですが、CentOSだけでなくRed Hat Enterprise Linux、Ubuntuといった主要なLinuxディストリビューションに標準パッケージとして含まれており、低コストで簡単に導入することができるのでおすすめです。 では早速導入してみましょう! 1. AIDEをインストールする AIDEは今回利用するCentOS7の標準リポジトリに存在していますので、以下のコマンドで簡単にインストールできます。 # yum install aide 2. confファイルで設定を行う 設定ファイルでは、チェックするルールを設定します。 /etcの中にaide.confがあるので、このファイルを編集していきます。 # vi /etc/aide.conf ファイルの中身はこんな感じです↓ # Example configuration file for AIDE. @@define DBDIR /var/lib/aide @@define LOGDIR /var/log/aide # The location of the database to be read. database=file:@@{DBDIR}/aide.db.gz // 参照先のデータベースファイルです。 # The location of the database to be written. #database_out=sql:host:port:database:login_name:passwd:table #database_out=file:aide.db.new database_out=file:@@{DBDIR}/aide.db.new.gz // 初期化したときに作成されるデータベースファイルです。 (省略) # These are the default rules. // デフォルトルールの説明です。 # #p: permissions #i: inode: #n: number of links #u: user #g: group #s: size #b: block count #m: mtime #a: atime #c: ctime #S: check for growing size #acl: Access Control Lists #selinux SELinux security context #xattrs: Extended file attributes #md5: md5 checksum #sha1: sha1 checksum #sha256: sha256 checksum (省略) # You can create custom rules like this. // チェックルールをカスタマイズできます。 # With MHASH... # ALLXTRAHASHES = sha1+rmd160+sha256+sha512+whirlpool+tiger+haval+gost+crc32 ALLXTRAHASHES = sha1+rmd160+sha256+sha512+tiger # Everything but access time (Ie. all changes) EVERYTHING = R+ALLXTRAHASHES # Sane, with one good hash. # NORMAL = sha256 NORMAL = sha256 (省略) # Next decide what directories/files you want in the database. Aide # uses a first match system. Put file specific instructions before generic # matches. e.g. Put file matches before directories. /* 監視対象とそのチェックルールを設定しています。 行頭に「!」を加えることで、そのディレクトリの監視が除外されます。 ディレクトリ名の後ろにルールを追記することで、AIDEがそのルールでチェックしてくれます。*/ !/boot/ CONTENT_EX !/bin/ CONTENT_EX !/sbin/ CONTENT_EX !/lib/ CONTENT_EX !/lib64/ CONTENT_EX !/opt/ CONTENT !/root/ !/usr/ !/tmp/ !/pro !/etc/ /var/www/contents/ NORMAL (省略) 今回は/var/www/contents/をNOMALルールで検査します。 (今回は設定していませんが、パスワードファイルや設定ファイルもチェック対象にしておくとセキュリティが強化されます。) NOMALは設定ファイルに書かれているように、デフォルトでsha256チェックサムを行ってくれます。 監視対象の設定 監視対象の設定について、デフォルトのままでももちろん良いのですが、それだと処理が重たくなり、チェックに時間がかかります。 また、頻繁に変更されるファイルを監視対象にしてしまうと、それが検知されてしまいます。そのため、監視対象については十分に吟味して決定しましょう。 設定ファイルの編集が完了したら上書き保存してください。 3. 初期化する AIDEのデータベースファイルを作ります。 # aide --init 監視対象が多いと少々時間がかかるので気長に待ちましょう。 このコマンドを実行すると、/var/lib/aideディレクトリにaide.db.new.gzというファイルが作られます。この aide.db.new.gz を aide.db.gz という名前に変更します。 # mv -f /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz AIDEの仕組みとして、このaide.db.gzがチェックの参照先になります。(ちなみにこのファイル名は先ほどの設定ファイルで定義されています。) 4. 改ざんチェックしてみる チェックコマンドは以下の通りです。 aide -C では、実際にチェックしてみます。 # aide -C AIDE, version 0.15.1 ### All files match AIDE database. Looks okay! このチェック実行コマンドも、監視対象が多いと少々時間がかかります。改ざんが検知されなければ上記のように表示されます。 続いて、監視対象のディレクトリの中にあるindex.htmlを削除して、再度実行してみます。 # aide -C AIDE 0.15.1 found differences between database and filesystem!! Start timestamp: 2022-10-17 11:42:14 Summary: Total number of files: 262 Added files: 0 Removed files: 1 Changed files: 0 --------------------------------------------------- Removed files: --------------------------------------------------- removed: /var/www/contents/index.html 改ざんが検知されるとこのように表示されます。「/var/www/contents/index.htmlが削除されてますよ」と教えてくれました。実行ログは/var/log/aide/aide.logに保存されるので確認してみてください。 監視対象のディレクトリやファイルを自分で意図的に変更・更新した場合は、③の手順でデータベースファイルを初期化して参照先のデータベースファイルを変更しましょう。 次回はチェックコマンドを定期実行させる設定を行った時のことをお伝えします。ご覧いただきありがとうございました。

-

2014.7.31

Linuxサーバにアンチウィルスソフトをいれてみた

Centos6 にアンチウィルスソフトをいれてみた。 セキュリティ強化の一環としての導入です。アンチウィルスソフトはフリーでマナーな、「Clam AntiVirus」を選択しました。 事前準備 「Clam AntiVirus」は、初期のyumのリポジトリには入っていないので、RPMforgeリポジトリを使用できるようにしておきます。 Clam AntiVirusのインストール #yum install clamd #yum install clamav-devel Clam AntiVirusの設定 root権限で動作するようにするため、以下の設定を変更 #vi /etc/clamd.conf User clamav ↓コメントアウトします。 #User clamav Clam AntiVirusの起動 #service clamd start Clam AntiVirusの自動起動設定 chkconfig clamd on chkconfig --list | grep clamd (確認) ウィルス定義ファイル更新機能の有効化 #vi /etc/freshclam.conf Example ↓コメントアウトします。 #Example ウィルス定義ファイル最新化 # freshclam コマンドを実行すると最新化されます。 ※以降はcronで日時更新されるようになります。 ウィルススキャンテスト コマンド実行するとウイルススキャンが実行されます。 # clamscan --infected --remove --recursive ----------- SCAN SUMMARY ----------- Known viruses: 3505561 Engine version: 0.98.3 Scanned directories: 7231 Scanned files: 28336 Infected files: 0 ← 0なので問題なし Data scanned: 155.20 MB Data read: 549.99 MB (ratio 0.28:1) Time: 57.475 sec (0 m 57 s) ■結果 Infected filesが 0なので問題なし テスト用のウィルスをダウンロードしてやってみる # mkdir test # cd test/ # wget http://www.eicar.org/download/eicar.com # clamscan --infected --remove --recursive /root/test /root/test/eicar.com: Eicar-Test-Signature FOUND /root/test/eicar.com: Removed. ----------- SCAN SUMMARY ----------- Known viruses: 3505561 Engine version: 0.98.3 Scanned directories: 1 Scanned files: 1 Infected files: 1 Data scanned: 0.00 MB Data read: 0.00 MB (ratio 0.00:1) Time: 6.675 sec (0 m 6 s) ■結果 Infected filesが 1 で検知 ダウンロードした「eicar.com」が正常に削除されてた。 ウイルスチェック定期実行用にスクリプトを作成 /etc/cron.daily/ に作る事でcronで定期実行させる #vi /etc/cron.daily/clamscan 以下の内容で登録 #!/bin/bash PATH=/usr/bin:/bin # clamd update yum -y update clamd /dev/null 21 # excludeopt setup excludelist=/root/clamscan.exclude if [ -s $excludelist ]; then for i in `cat $excludelist` do if [ $(echo "$i"|grep \/$) ]; then i=`echo $i|sed -e 's/^\([^ ]*\)\/$/\1/p' -e d` excludeopt="${excludeopt} --exclude-dir=^$i" else excludeopt="${excludeopt} --exclude=^$i" fi done fi # virus scan CLAMSCANTMP=`mktemp` clamscan --recursive --remove ${excludeopt} / $CLAMSCANTMP 21 [ ! -z "$(grep FOUND$ $CLAMSCANTMP)" ] \ # report mail send grep FOUND$ $CLAMSCANTMP | mail -s "Virus Found in `hostname`" root rm -f $CLAMSCANTMP パーミッションを変更 実行権限を付加しておく #chmod 755 /etc/cron.daily/clamscan 除外指定について 先ほどのスクリプト内に指定した以下のファイルに記載することでウイルスチェックを除外したいフォルダやファイルを指定できます。 /root/clamscan.exclude 追記例 echo "/sys/" >> /root/clamscan.exclude 以上で設定完了です。

-

2014.3.14

WEBサーバを構築してみた

Centos6 でWEBサーバを構築してみた。 yumでインストールするのは簡単ですが、今回は少しセキュリティ面を考慮したインストールと設定について記載します。 Apacheは、時々脆弱性等がみつかりバージョンアップします。標準リポジトリでインストールすると、現時点ではバージョン「2.2.15-29」が入りますがこれは少し古いものです。 セキュリティ対策の入ったなるべく新しい物をインストールするために、CentALTリポジトリを使用してApacheをインストールします。 CentALTリポジトリの追加 #rpm -ihv http://centos.alt.ru/repository/centos/6/x86_64/centalt-release-6-1.noarch.rpm Apacheのインストール #yum install httpd httpd-devel #httpd -version Server version: Apache/2.2.26 (Unix) 現時点(2014-03-14)では、バージョン「2.2.26」 がインストールされました。 リポジトリの優先順位設定 このままだと、他の物をインストールする際もCentALTリポジトリを使用してしまうので、「yum-plugin-priorities」をインストールして標準リポジトリが優先されてインストールされるようにします。 yum install yum-plugin-priorities 標準リポジトリ設定ファイルを修正します すべてのセクションに「priority=1 」を追記します。 #vi /etc/yum.repos.d/CentOS-Base.repo [base] ... priority=1 #←追加 [updates] ... priority=1 #←追加 [extras] ... priority=1 #←追加 [centosplus] ... priority=1 #←追加 [contrib] ... priority=1 #←追加 その他Apacheの設定 TRACEメソッドを無効にする 「Cross Site Tracing」の脆弱性があり、TRACEメソッドが有効だとBasic 認証のパスワードが盗まれたりします。TRACEメソッドを使用する予定がないので無効にしておきます。 #vi /etc/httpd/conf/httpd.conf TraceEnable Off #←追加 以下のようにtelnetで無効になっているか確認が出来ます。 # telnet localhost 80 Trying ::1... Connected to localhost. Escape character is '^]'. OPTIONS / HTTP/1.0 ← #入力してエンター HTTP/1.1 200 OK Date: Fri, 14 Mar 2014 01:23:39 GMT Server: Apache Allow: GET,HEAD,POST,OPTIONS ← #ここに[TRACE]が無ければOK Content-Length: 0 Connection: close Content-Type: text/html; charset=UTF-8 Connection closed by foreign host. エラー画面等のOS、Apacheバージョンを非表示にする 攻撃者に対して余計な情報を与えることになるので非表示にしておきます。 #vi /etc/httpd/conf/httpd.conf #ServerTokens OS ServerTokens Prod ↓こうなります。 ※「Apache Server」の表示を外すには、ソースからのインストールでオプション指定が必要なようです。ソースからインストールするとyum管理から外れる、アップデートや再インストール必要な場合の対応が大変なので、今回はCentALTリポジトリでインストールしてます。 以上

-

2014.1.25

Windows7機のマザーボードを換装してみた結果、Linuxでレジストリを書き換えてみた

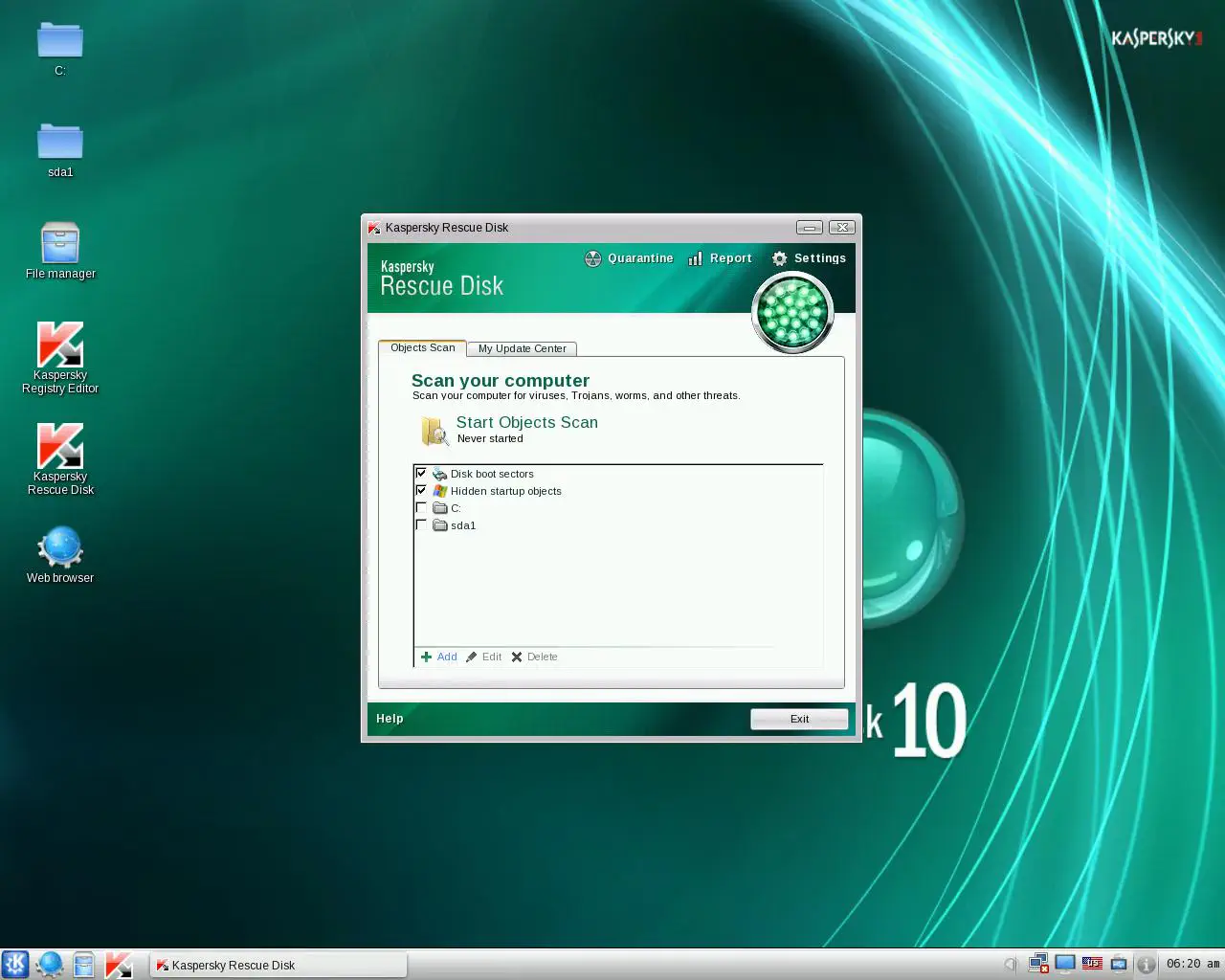

もしマザーボードが壊れたら Windows7もリリースから早くも4年と3ヶ月が過ぎたが(Windows7は2009年10月22日発売)、Windows8.1がリリースされた現在でもいまだ現役で使用され続けている。OSのリプレースがユーザに直接的なメリットを感じさせないことやユーザ・インターフェイスの大幅な変更がユーザの不評を買ったこともあってWindows8系のOSが商業的に成功を見ていないため、しばらくの間はビジネス市場でWindows7が使い続けられるであろうことは想像に難くないが、Windows7がその役目を終えるまで何の問題なく使い続けられる幸運を誰もが持ち合わせているわけではない。ハードウェアには寿命があるからだ。 もし寿命の尽きたハードウェアがDVDドライブやメモリや電源であれば話は簡単で、パーツを交換すればすむ話だ。不幸にしてハードディスクがまったく動かなったのなら、Windowsのクリーン・インストールを余儀なくされるだろうし(不幸にしてバックアップを取る習慣のない人にはとても悲しいできごとだけれども)、選択肢が限られている分あきらめもつく。だが、問題はマザーボードに障害が起きた場合だ。 Windowsが起動しない ハードディスクには異常がないのだから、他のパーツ同様に交換すればすむんじゃないの?と考えた人(私のことだが)は今のOSを知らない。Windows XPの時代はいざ知らず、Vista以降はマザーボードを換装した場合、Windowsが正常に起動しない。運がよければスタートアップ修復のダイアログを目にすることができようが、結局のところ修復は失敗に終わり、再起動から再びスタートアップ修復を目にする羽目になる。運が悪ければブルースクリーンが表示され、まったく起動しない。 これは最近の Windows は初期インストール後に環境に合わせて最適化され必要なドライバしか読み込まないため、引っ越し先のハードウェアに適応していないことが原因だ。したがって、レジストリの書き換えによって生き残ったハードディスクにインストールされたWindowsを初期状態に戻してやる必要があるのだ。 ただし、この段階で起動しないことが判明したからには、既にマザーボードは交換済みのはずだ。賢明にしてマザーボード換装前にこのエントリと遭遇した人は、この先を読んでスタートアップ修復(またはブルースクリーン)を回避して欲しい。交換前のマザーボードがまだ生きていて、なおかつ手を動かすことに抵抗のない人は、マザーボードを元に戻そう。 そんな面倒なことはごめんだ そんな面倒なことは御免蒙(ごめんこうむる)!という人(私のことだが)にも救いの道はある。世の中にはLinuxというOSもあって、Linuxからレジストリを書き換えるためのchntpwというコマンドを開発した偉い人も存在する。Petter Nordahl-Hagen さんというノルウェーの人だが、なんと読むかはわからない。まあ、ペッターさんでいいだろう。読み方はわからなくても感謝の気持ちは大事だ。ペッターさんに感謝しながら使おう。 chntpwが使えればLinuxのディストリビューション(ディストリビューションが何かわからない人はLinuxディストリビューションを読むこと。こんなにたくさんの種類があるので一言では説明できないのだ。)は何でもかまわないのだが、レジストリを書き換えるだけのためにLinuxを利用しようという人には以下のISOイメージをダウンロードして使うことをおすすめする。 Kaspersky Rescue Disk 10 trinity rescue kit Kaspersky Rescue Disk 10 はアンチウイルスなどのセキュリティ製品で有名なカスペルスキーが配布しているツールで、主な目的はウイルスやマルウェアに感染したコンピュータを修復することだが、修復の過程でレジストリの編集が必要となるケースもあってか chntpwがGUIで使えるようになっている。使いやすい分、こちらの方がおすすめだ。 trinity rescue kit は Windowsマシンの復旧・修復用に作られた 1CD Linux(CD1枚で起動するLinuxのこと。Live Linux ともいう。)で、主にコマンドラインから利用しなければならないし、ハードディスクのマウントの知識など Linux のリテラシが必要になるので比較的ハードルが高い。ISOイメージをCDに焼けない人のために Windows上で自動解凍するとCDまで焼いてくれるバージョンも用意されていたりするのだが、こんなものを使おうという人がISOイメージを焼けないなんてことがあるのかという疑問はあるものの、いつでも感謝の気持ちを忘れてはいけない。Kaspersky Rescue Disk 10 が使えない場合にはありがたく使わせていただこう。 ちなみにどちらも英語版なので、最低限の英語力は必要だ。中学・高校と6年間も英語教育を受けさせてくれた両親・保護者にも感謝を忘れないこと。 Kaspersky Rescue Disk 10 を起動してみた さっそく Kaspersky Rescue Disk 10 の CD を作成して起動してみた。グレーン基調のスマートな画面が表示され、ハードディスクも自動的にマウントされる。スクリーンショットを見れば分かるように、起動直後にはウイルススキャンのウィンドウが表示され、このディスクがセキュリティ目的のためにつくられたことがわかる。画面左側にあるアイコンには、マウントされたハードディスクを表すフォルダアイコンの他、ファイルマネージャ、レジストリ・エディタの他、ブラウザまで用意されている。このアイコンからレジストリ・エディタ(Registry Editor)をダブルクリックする。 レジストリを書き換える レジストリ・エディタからは HKEY_LOCAL_MACHINE\System 配下に複数あるControlSet(ControlSet001 とかControlSet002など。ControlSet001とかControlSet003 の組み合わせの場合もあるし、2個以上ある場合も考えられる。)以下のキーを修正する。ControlSetはWindowsが起動したときに記録されるシステム・レジストリのセットであり、システムの変更状態によっていくつかのバックアップが取られる。少なくとも前回正常起動時のバックアップと現在の ControlSet の2つが存在しているはずだ。Windows が起動したときに、どの ControlSet が使われるかはHKEY_LOCAL_MACHINE\SYSTEM\Select以下をみればわかるのだが、修正漏れがないようにすべてのControlSet に対して修正を施しておくほうが無難だろう。 修正対象のキー 修正は最低限(ControlSet001の場合)、 HKEY_LOCAL_MACHINE\System\ControlSet001\Services\Msahci の Startエントリの値を 0 に書き換えてやれば Windowsは起動する。ただし前述の通り、不要なドライバを読み込まないようになっているのは最適化のためなので、逆に不要なドライバを読み込むことによって起動に時間がかかるようになる可能性もある。どれほどの影響があるかは不明だが、以下のキーについても同様に Startエントリを 0 に書き換えておいたほうがいいようだ。 Aliide.sys Amdide.sys Atapi.sys Ataport.sys Cmdide.sys Intelide.sys Pciide.sys Pciidex.sys Viaide.sys まだマザーボードを交換していない、もしくは元のマザーボードに戻した人は、Windows を起動して Regedit で以上の作業を完了させればいい。 戦いは終わっていない これでようやく Windows を起動できるようになったはずだが、これで終わりというわけではない。マザーボードを変更したことで、チップセットをはじめ、LAN・VIDEO・USBその他諸々のドライバも新しいものが必要になっている。交換したマザーボードに添付されているCDから適宜必要なドライバをインストールしよう。 おっと、これで終わったと思ってはいけない。マザーボードを交換したことによって Windows7 のアクティベーションが無効になっているからだ。システムのプロパティを表示して、再アクティベーションを行う(詳細はこのコンピューターの Windows をライセンス認証するを参照のこと)。プロダクトキーは今まで使っていたものと同じキーでアクティベーションしてくれるが、もちろん保証の限りではない。ライセンスの問題は各自で解決すること。 同様にMS-Officeのアクティベーションも無効になっている可能性が高い。こちらについては Excel や Word を起動すると自動的にアクティベーションを要求されるので、そのままインターネット経由でアクティベーションを実行しよう。私の場合は特に問題もなくアクティベーションが完了した。 次回予告 勘の良い人はお気づきになったかもしれないが、本来、chntpw とはその名の通り Change NT Password、つまり Windows のパスワードを変更するためのコマンドだ。次回は trinity rescue kit を使って、パスワードがわからなくなったマシンを復旧する方法について書いてみようと思う。